Защо сигурността винаги трябва да бъде сложна - отделна, нова парола за eduroam в Университета на Дуйсбург-Есен не само срещу Android Enterprise WPA2 пропастта (WLAN Eduroam security gap Android)

За тези, които се интересуват от технологиите, ето „цялата“ история за Android eduroam.

Дори ако инфраструктурата, на която се основава мрежата eduroam, може да се счита за сигурна, недостатъчно внедрените клиенти на Radius в мобилни устройства могат да подкопаят действително сигурната среда. В случай на безжични WLAN мрежи, клиентът винаги трябва да проверява дали е свързан с правилната точка за достъп. Всеки нападател може лесно да копира SSID (името на WLAN мрежата). Ето защо отворените WLAN мрежи винаги са опасни.

Клиентът никога не може да бъде сигурен, че съответният IP адрес действително се връща, когато е направена DNS заявка. Само тези, които комуникират криптирани чрез https в отворени мрежи и наистина проверяват сертификатите, използвани в тази връзка, могат да бъдат сигурни, че са свързани с правилния сървър. Всеки, който игнорира предупрежденията за сертификати в мрежата, може, както в реалния живот, да бъде изтръгнат от измамници. При конвенционалното WEP (процесът е несигурен) или WPA криптиране, паролата, известна както на клиента, така и на точката за достъп, осигурява комуникация с „правилната“ точка за достъп. Във фирмени или университетски мрежи проста парола за WPA не е практична и затова влиза в действие протоколът Radius. Първоначално проектиран за удостоверяване в комутируеми модемни мрежи, Radius може да се използва и в WLAN мрежи със стандарта 802.1X (първоначално предназначен за LAN).

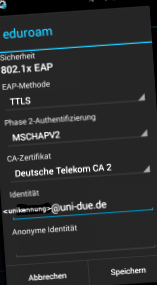

За да се комуникира сигурно със сървър на Radius, методите TTLS (тунелиран TLS) и PEAP (защитен EAP) се използват в 802.1X (Разширяем протокол за удостоверяване). И в двата случая това е основно сигурен TLS тунел, тъй като се използва и от https или подобен за SSH връзки. Както при тези връзки, сертификатът е решаващ и за Enterprise WPA (802.1X EAP).

Няма сигурна връзка без проверка на сертификата! Който се откаже от сертификатите в eduroam WLAN, се държи крайно небрежно!

Фиг. 1 Ето как eduroam е конфигуриран правилно

Между другото, уникалният идентификатор се предава само в тунела, т.е. H. ако потребител на UDE z. Б. е на път към ТУ Дортмунд, колегите там виждат само външната анонимна самоличност, която според нашите инструкции трябва да бъде „[email protected]“. Суфиксът „uni-due.de“ е важен, за да може заявката да бъде препратена до нашия Radius сървър чрез Radius сървъра на DFN-Verein. В рамките на защитения тунел удостоверяването може да се осъществи с парола с чист текст (PAP) или, много по-сигурно, с MSCHAPv2. С MSCHAPv2 се обменят само хешове (предизвикателство/отговор), паролата за обикновен текст никога не се предава. MSCHAPv2, който се основава на остарелия метод за криптиране на DES, е уязвим. Удостоверяването на обикновен текст с PAP вече не трябва да се препоръчва в инструкциите за конфигуриране!

В допълнение към пропуската в сигурността (1), описана от DFN-Verein в клиента на Android Radius при конфигуриране на множество WPA профили за Enterprise WPA, необичаен случай - само няколко от нашите клиенти имат свой собствен радиус сървър у дома - има и други пропуски в сигурността, които може да се използва с недостатъчно конфигурирани клиенти. Атака срещу един от нашите клиенти беше извършена през май 2014 г. с експлоата "PEAP-ing TOM" (3,4). Този експлойт може да се използва само за атака на устройства, които са лошо конфигурирани. Модифициран радиус сървър кара Android клиентът да издава паролата си чрез GTC (Generic Token Card, еднократна парола).

За да бъдете уязвими към PEAPing TOM, е достатъчно да не въвеждате корен сертификат или метод за удостоверяване на фаза 2 в конфигурацията на Android WLAN (вижте фигура 2).

Фиг. 2: отдолу: Не е така! Уязвим Android профил - горе: инструментът за атака

За съжаление, Android (във всички версии само Android 5 е защитен), дори и с правилно конфигуриран достъп до eduroam, се доверява на всички сертификати под корен Deutsche Telekom, а не само на сертификатите на нашите сървъри Radius. Следователно описаната атака би работила и ако нападателят има валиден сертификат под корен на Telekom (2). MSCHAPv2 във вътрешния тунел също не помага надеждно, тъй като това също е уязвимо (5). Всички наши инструкции за конфигуриране на eduroam за Android са актуални от пролетта на 2014 г. Не можем обаче да гарантираме, че клиентите с грешна конфигурация все още не са на път. Поради големия брой мобилни клиенти, чиято цялост не винаги може да бъде проверена, за нас беше логично да въведем отделна WLAN парола. За тази цел бяха адаптирани както централната администрация на потребителите на AUM, така и сървърът Radius.

Като реакция на пропуските в сигурността на Android, всички центрове за данни на UAR планират съвместно въвеждане на незадължителна отделна парола за eduroam. За преходен период ще бъде възможно да продължите да използвате предишната парола, която съответства на uni-ID за eduroam. Ако клиент конфигурира отделна парола, това ще се използва само за удостоверяване на eduroam. В средносрочен план центровете за данни на UAR се стремят към удостоверяване с лични сертификати.

- Защо кашлицата не винаги трябва да е знак за смущение

- Защо все повече млади хора са прекалено дебели - Berliner Morgenpost

- Защо има (все още) информация за калории и килоджаули; Блогът на Бернд Лайтенбергер

- Защо винаги качваме няколко килограма през зимата?

- Трябва да е забавно - WELT